In einer Ära von Cloud-nativen Anwendungen, Multi-Cloud-Bereitstellungen und KI-gesteuerter Automatisierung sind die Anzahl und Vielfalt digitaler Identitäten explodiert. Jeder Microservice, jeder KI-Agent, jeder MCP-Server, jeder Container, jede serverlose Funktion und jedes Skript – ganz zu schweigen von herkömmlichen Servern und Anwendungen – fungiert als eigene "Identität" innerhalb der Infrastruktur eines Unternehmens.

Aber diese Verbreitung von nicht-menschlichen Identitäten (NHI) stellt Unternehmen vor eine drohende Herausforderung für die Cybersicherheit: Jede dieser virtuellen Identitäten benötigt Zugriffsrechte und Anmeldeinformationen, aber die Verwaltung und Sicherung dieser Anmeldeinformationen in großem Maßstab ist über die Fähigkeiten herkömmlicher Tools hinausgewachsen. Vor diesem Hintergrund freuen Battery Ventures uns, unsere neue Investition zusammen mit YL Ventures in Hush Security* bekannt zu geben, ein Unternehmen, das bei der Entwicklung eines geheimen Ansatzes für das Identitäts- und Zugriffsmanagement für Cloud-Workloads Pionierarbeit leistet.

Die Identitätsherausforderung in Cloud-nativen, KI-gesteuerten Umgebungen

Mit "geheim" meine ich einen Ansatz, der nicht erfordert, dass Systeme sensible Maschinenidentitäten, auch Anmeldeinformationen genannt, dauerhaft aufbewahren. Dies ist wichtig, da moderne Unternehmen mit einem gefährlichen Identitätsauswuchs zu kämpfen haben, der in seinem Ausmaß noch nie dagewesenen Ausmaß erreicht hat. Mit der Einführung von Microservices-Architekturen, serverlosen Funktionen und Pipelines für maschinelles Lernen steigt die Zahl der Maschine-zu-Maschine-Interaktionen sprunghaft an. Laut CyberArks 2025gibt es jetzt 82 Maschinenidentitäten für jedenMenschen in Unternehmen Landschaft der Identitätssicherheit Bericht. Doch die meisten Unternehmen sind nicht vorbereitet, so dass diese Maschinen gefährlich privilegiert und unkontrolliert sind.

Jede neue SaaS-Integration, jede Kubernetes-Bereitstellung und jedes KI-Dienstkonto führt eine neue nicht-menschliche Identität ein, die authentifiziert und autorisiert werden muss. Herkömmliche Identity and Access Management (IAM)-Lösungen, die ursprünglich für Menschen entwickelt wurden, die sich bei Apps anmelden, sind für dieses Volumen und diese Geschwindigkeit von Maschinenidentitäten schlecht gerüstet. Ebenso haben sich Software-Engineering-Teams auf Credential Vaults und Tools zur Verwaltung von Geheimnissen (wie HashiCorp Vault, Cyberark Conjure oder Cloud-Lösungen zur Verwaltung von Geheimnissen) verlassen, um API-Schlüssel, Zertifikate und Passwörter zu speichern. Das einfache Speichern von Geheimnissen reicht jedoch nicht aus, wenn sich die schiere Menge an Anmeldeinformationen schneller verdoppelt, als Teams bewältigen können. Nicht verwaltete Anmeldeinformationen können sich über Code, Konfigurationsdateien und CI/CD-Pipelines ausbreiten und einen fruchtbaren Boden für Sicherheitsverletzungen schaffen.

Die Folgen dieser Lücke sind bereits sichtbar. Gestohlene und kompromittierte Anmeldeinformationen sind nach wie vor eine der Hauptursachen für Sicherheitsvorfälle, und die Compliance-Standards beginnen, die Dringlichkeit besserer maschineller Identitätskontrollen widerzuspiegeln (z. B. verschärft PCI-DSS 4.0 explizit die Anforderungen an das Identitäts- und Geheimnismanagement). Kurz gesagt, die heutigen Cloud- und KI-zentrierten Umgebungen erfordern einen neuen Ansatz für Identität und Zugriff – einen, der Maschinen und Anwendungen als erstklassige Identitäten behandelt und proaktiv sichert. Aktuelle Tools, die lediglich nach fest codierten Geheimnissen suchen oder eine manuelle Geheimnisrotation erfordern, können mit der dynamischen, kurzlebigen Natur moderner Infrastrukturen nicht Schritt halten.

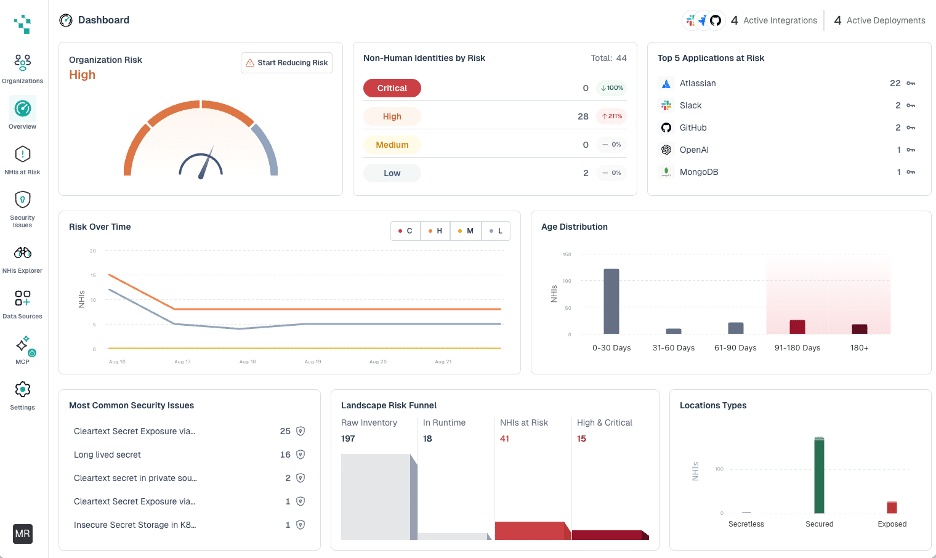

Der Aufruf zum Handeln ist klar, und mehrere Startups haben begonnen, diesem Ruf zu folgen, indem sie Einblick in die Verwendung dieser Identitäten in Cloud- und On-Premise-Umgebungen bieten. Die Sichtbarkeit allein ist jedoch nur der erste Schritt.

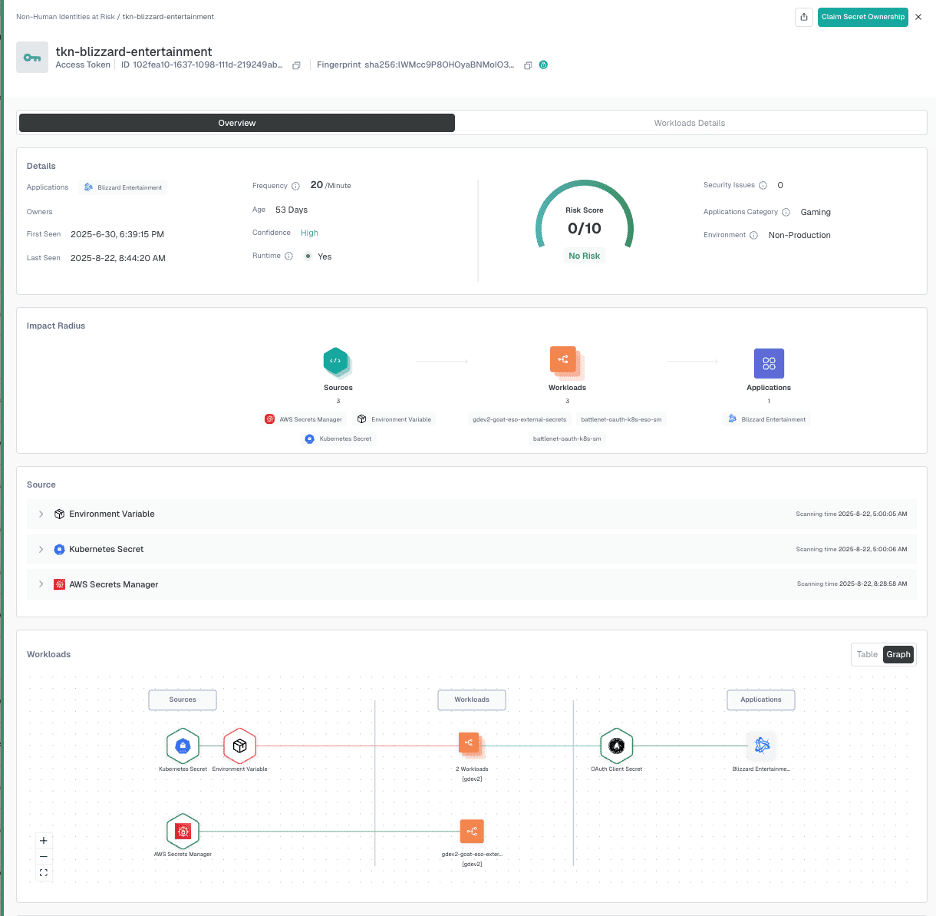

Die geheime Zugangsplattform von Hush Security:

Hush Security bietet einen grundlegend neuen Ansatz: eine Plattform, die Maschinenidentitäten geheim macht. Einfacher ausgedrückt ermöglicht Hush Anwendungen und Diensten die Authentifizierung und Kommunikation, ohne langlebige Geheimnisse in Code- oder Konfigurationsdateien einzubetten. Dies geschieht durch eine agentenlose und agentenlose Bereitstellung. Der Sensor von Hush läuft mit minimalem Overhead und beobachtet relevante Systemaufrufe und Netzwerkanfragen in Echtzeit. Dieser Blickwinkel ermöglicht eine kontinuierliche Erkennung, wann und wo Anwendungen versuchen, auf Ressourcen zuzugreifen. Wenn eine App eine Verbindung zu einer Datenbank oder API herstellen muss, kann Hush just-in-time ein kurzlebiges Geheimnis (Anmeldeinformationen) für diese Sitzung einfügen und es dann widerrufen, anstatt sich darauf zu verlassen, dass ein Entwickler ein Passwort oder einen Schlüssel im Voraus irgendwo im Voraus gespeichert hat. Das Ergebnis ist beeindruckend: Selbst wenn ein Angreifer irgendwie einen Berechtigungsnachweis abfängt, sind sie flüchtig und wahrscheinlich wenige Augenblicke später nutzlos.

Dieser Secret-Injection-Ansatz wird mit der Durchsetzung und Überprüfung von Richtlinien in Echtzeit kombiniert. Der Sensor von Hush injiziert nicht nur Anmeldeinformationen im laufenden Betrieb, sondern kann auch zur Laufzeit überprüfen, ob der Zugriff legitim ist und den Sicherheitsrichtlinien entspricht – im Wesentlichen führt er sofort eine adaptive Zugriffskontrolle durch. Dies gibt Sicherheitsteams eine granulare Kontrolle, um Aktionen basierend auf dem Kontext zuzulassen oder zu blockieren (z. B. das Blockieren eines ungewöhnlichen Zugriffsversuchs, selbst wenn die richtigen Anmeldeinformationen vorgelegt wurden). Wichtig ist, dass all dies inline geschieht, was bedeutet, dass Hush nicht nur beobachtet und warnt. Es ist in der Lage, aktiv abzuschwächen und den Kreislauf von der Erkennung bis zur Reaktion zu schließen.

Nur wenige Lösungen bieten heute ein solches Maß an integrierter Transparenz und Kontrolle auf Workload-Ebene. Herkömmliche geheime Tresore bewahren Anmeldeinformationen sicher im Ruhezustand auf, steuern jedoch nicht deren Verwendung, und reine Überwachungstools können Anomalien im Nachhinein kennzeichnen. Darüber hinaus wissen Tresore nicht, wo und von wem Geheimnisse verwendet werden und ob eine große Anzahl von Geheimnissen aufgrund eines enormen Rückstands bei den Aufgaben im Entwicklungsteam nie in die Geheimspeicher gelangt. Aus meiner eigenen Erfahrung in der Leitung großer Engineering-Konzerne habe ich aus erster Hand gesehen, wie hoch der Koordinationsaufwand für das Secret- und Certificate Lifecycle Management ist ("es läuft bald ab!" / "es ist durchgesickert!" / "Es ist Audit-Zeit!"). Die Innovation von Hush besteht darin , Transparenz, Analyse und Fehlerbehebung auf einer Plattform zu kombinieren und so sowohl das Sicherheitsrisiko als auch den Betriebsaufwand und die Kosten für veraltete geheime Tresore zu reduzieren.

Unterstützung eines Teams, das für diese Mission aufgebaut wurde

Bei Battery sind wir bestrebt, sowohl in große Ideen als auch in die Menschen zu investieren, die in der Lage sind, sie umzusetzen. In Hush sehen wir beides. Das Gründerteam hinter Hush Security blickt auf eine bemerkenswerte Geschichte der Zusammenarbeit und des Erfolgs in der Startup-Welt zurück. CEO Micha Rave, CTO Shmulik Ladkani, VP of R&D Alon Horowitz und CCO Chen Nisknorn arbeiteten zuvor als Mitbegründer oder wichtige Führungskräfte von Meta Networks zusammen, einem israelischen Cloud-Sicherheits-Startup, das 2019 von Proofpoint übernommen wurde. Meta Networks hat die Herausforderung des Zero-Trust-Netzwerkzugriffs (ZTNA) durch den Aufbau einer Cloud-nativen Netzwerksicherheitsplattform angegangen. Es handelt sich also um ein Team, das mit den Feinheiten von Unternehmenssicherheitssoftware bestens vertraut ist. Ihre jahrelange Erfahrung in der Entwicklung sicherer Netzwerkprodukte (einschließlich der Integration in IT-Umgebungen von Unternehmen und der globalen Skalierung eines Sicherheitsgeschäfts) stimmt uns zuversichtlich über den bevorstehenden Weg für dieses neue Unternehmen.

Die Leidenschaft des Teams für die Lösung des Problems der Maschinenidentität ist spürbar. Sie haben in früheren Funktionen die Probleme des Managements von Geheimnissen und Serviceidentitäten erlebt, und wir glauben, dass sie die perfekte Mischung aus Fachwissen und Pragmatismus mitbringen, um dieses Problem anzugehen.

Mit Hush sehen wir ein Unternehmen, das einen neuen Kurs für die Authentifizierung und Kommunikation von Maschinen einschlägt – einen, der Best Practices für die Cloud-Sicherheit neu definieren könnte. Wir freuen uns sehr, mit diesem talentierten Team auf dem Weg zu Partner , den geheimen, adaptiven Zugang für jedes zukunftsorientierte Unternehmen Wirklichkeit werden zu lassen. So wie das letzte Jahrzehnt eine Revolution im menschlichen Identitätsmanagement (SSO, MFA und Zero-Trust für Benutzer) erlebt hat, glauben wir, dass das nächste Jahrzehnt eine Revolution im maschinellen Identitätsmanagement erleben wird, und Hush ist bereit, an der Spitze dieser Bewegung zu stehen.

Möchten Sie Ihre Workloads geheim machen? Probieren Sie es aus: https://www.hush.security/

Die in diesem Marktkommentar enthaltenen Informationen basieren ausschließlich auf der Meinung von Barak Schoster Goihman, und nichts sollte als Anlageberatung ausgelegt werden. Dieses Material wird zu Informationszwecken zur Verfügung gestellt und ist und darf in keiner Weise als Rechts-, Steuer- oder Anlageberatung oder als Angebot zum Verkauf oder als Aufforderung zur Abgabe eines Angebots zum Kauf einer Beteiligung an einem Fonds oder Anlagevehikel angesehen werden, das von Battery Ventures oder einer anderen Battery verwaltet wird. Die hier geäußerten Ansichten sind ausschließlich die des Autors.

Die obigen Informationen können Prognosen oder andere zukunftsgerichtete Aussagen zu zukünftigen Ereignissen oder Erwartungen enthalten. Vorhersagen, Meinungen und andere Informationen, die in dieser Veröffentlichung diskutiert werden, können sich ständig und ohne Vorankündigung ändern und sind nach dem angegebenen Datum möglicherweise nicht mehr zutreffend. Battery Ventures übernimmt keine Verpflichtung und verpflichtet sich nicht, zukunftsgerichtete Aussagen zu aktualisieren.

* Bezeichnet eine Battery Portfolioinvestition. Eine vollständige Liste aller Battery Investitionen finden Sie unter klicken Sie hier.

Ein monatlicher Newsletter zum Austausch neuer Ideen, Erkenntnisse und Einführungen, um Unternehmer*innen beim Ausbau ihres Geschäfts zu helfen.